Tabla de contenido

Seguridad

Actualizado

por Sana

Actualizado

por Sana

Cómo llegar

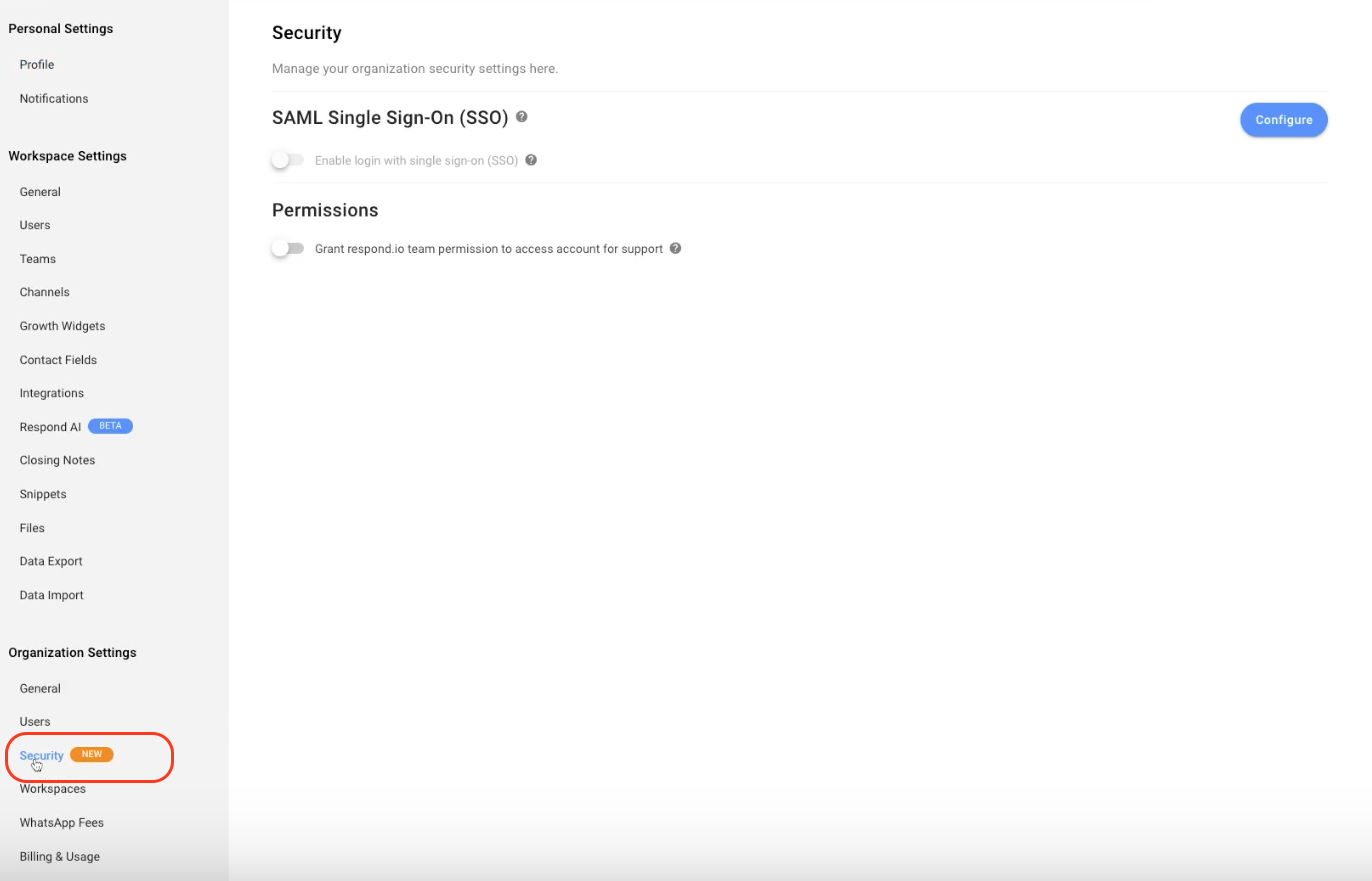

Los administradores pueden acceder y editar la configuración de SSO a través de Configuración de la organización > Seguridad . Los administradores de facturación pueden ver, pero no editar, esta página.

¿Qué es el inicio de sesión único?

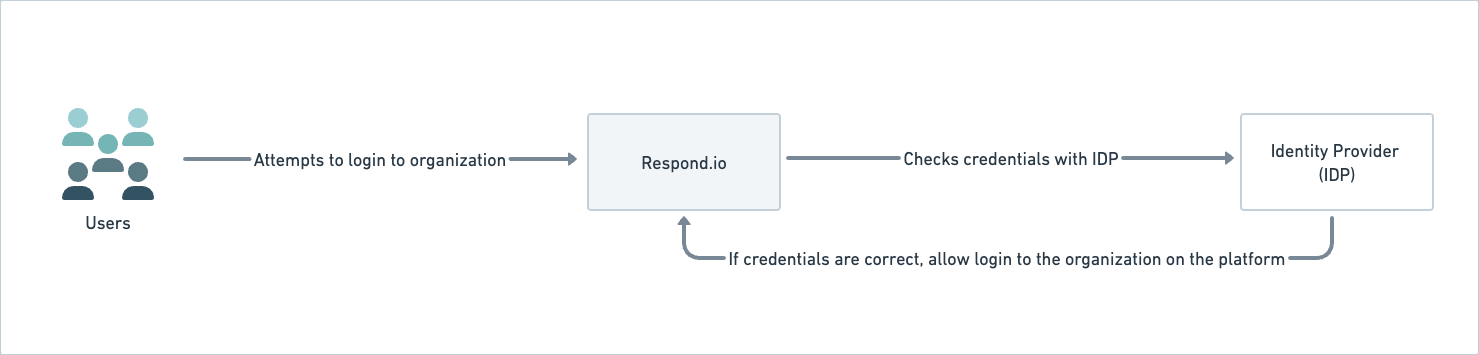

SAML-SSO permite el inicio de sesión seguro en una o varias organizaciones mediante un único conjunto de credenciales. Mejora la seguridad, agiliza el acceso y permite cambiar sin problemas entre organizaciones con SSO habilitado que tengan el mismo proveedor de identidad (IDP).

Obtenga información sobre el comportamiento de inicio de sesión, cierre de sesión y registro en la plataforma cuando el SSO está habilitado o deshabilitado en la siguiente tabla:

Característica | Administrador/Usuario Administrador Usuarios | Otros usuarios |

Registrarse en la organización | El administrador de la organización invita a un usuario a la organización mediante correo electrónico. | El usuario acepta la invitación haciendo clic en el enlace que se incluye en el correo electrónico. Los usuarios pueden iniciar sesión en la organización con su correo electrónico sin proporcionar información adicional. Si el inicio de sesión único está deshabilitado para una organización, el usuario cierra la sesión automáticamente y debe usar su correo electrónico y contraseña para iniciar sesión nuevamente en la organización. Es posible que sea necesario actualizar la contraseña. |

Iniciar sesión en la organización | Organización habilitada para SSO: el usuario puede iniciar sesión usando su correo electrónico autenticado mediante SSO. | |

Organización que no es SSO: el usuario puede iniciar sesión con su correo electrónico y contraseña de la organización o iniciar sesión con Google. | ||

Duración de la sesión SSO | Todos los usuarios permanecerán conectados a una organización con SSO habilitado durante 24 horas, después de lo cual se cerrará su sesión automáticamente y se les solicitará que inicien sesión nuevamente. | |

Iniciar sesión en varias organizaciones | El administrador de la plataforma permite al usuario acceder a múltiples organizaciones. | Cuando un usuario inicia sesión mediante SSO y es parte de varias organizaciones con un IDP compartido, se le pregunta al usuario en qué organización desea iniciar sesión. |

Iniciar sesión en una sola organización | El administrador de la plataforma permite al usuario acceder a una organización. | Dado que el usuario es parte de una sola organización, se le dirige directamente a ella. |

Intercambio de organizaciones SSO a SSO: cuando un usuario cambia entre organizaciones habilitadas para SSO que comparten el mismo proveedor de identidad (IDP), el acceso del usuario aún se validará para verificar si tiene la autoridad requerida. | ||

Intercambio de organizaciones SSO a organizaciones que no son SSO (y viceversa): al cambiar entre organizaciones , el usuario cierra sesión automáticamente y debe iniciar sesión en la organización que no es SSO con el conjunto correcto de credenciales. | ||

Denegación de acceso | Los usuarios administradores o administradores pueden denegar el acceso a las credenciales de un usuario eliminando o deshabilitando al usuario del IDP y/o eliminándolo de la plataforma. | El usuario ya no puede iniciar sesión en la organización. |

Cuando se elimina a un usuario del IDP o de la organización, deberá restablecer su contraseña para recuperar el acceso a las otras organizaciones para las que está habilitado. |

Configuración de los ajustes de SSO

El SSO se puede habilitar en organizaciones nuevas y existentes; sin embargo, primero debe configurarse antes de habilitarlo.

Configuraciones externas para SSO

Para utilizar el SSO SAML, es necesario agregar el correo electrónico laboral del usuario al IDP. Esta configuración se realiza de forma externa, es decir, fuera de la plataforma respond.io .

Configuraciones internas para SSO

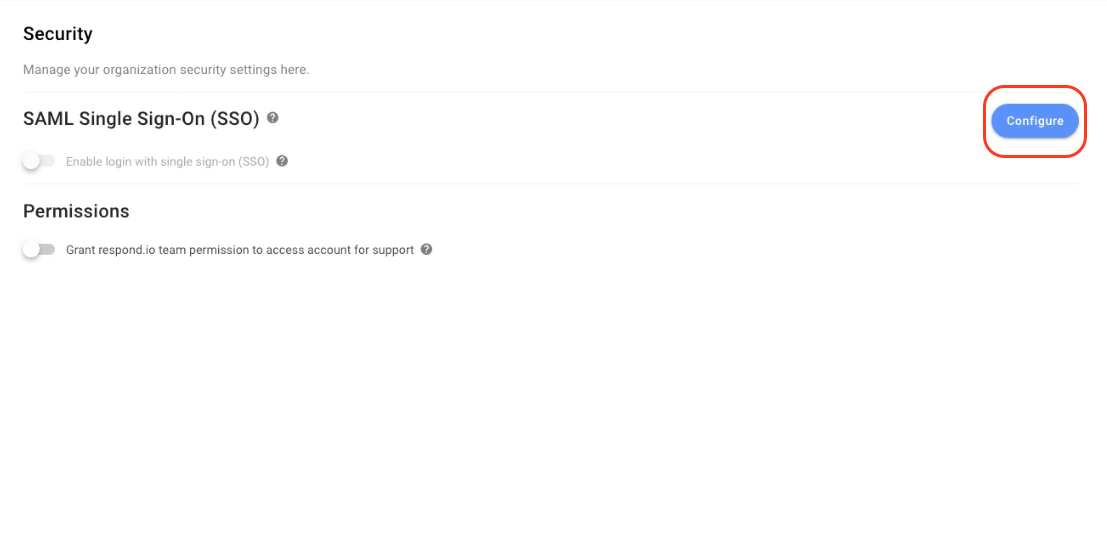

En la página de Seguridad , haga clic en el botón Configurar para configurar SSO.

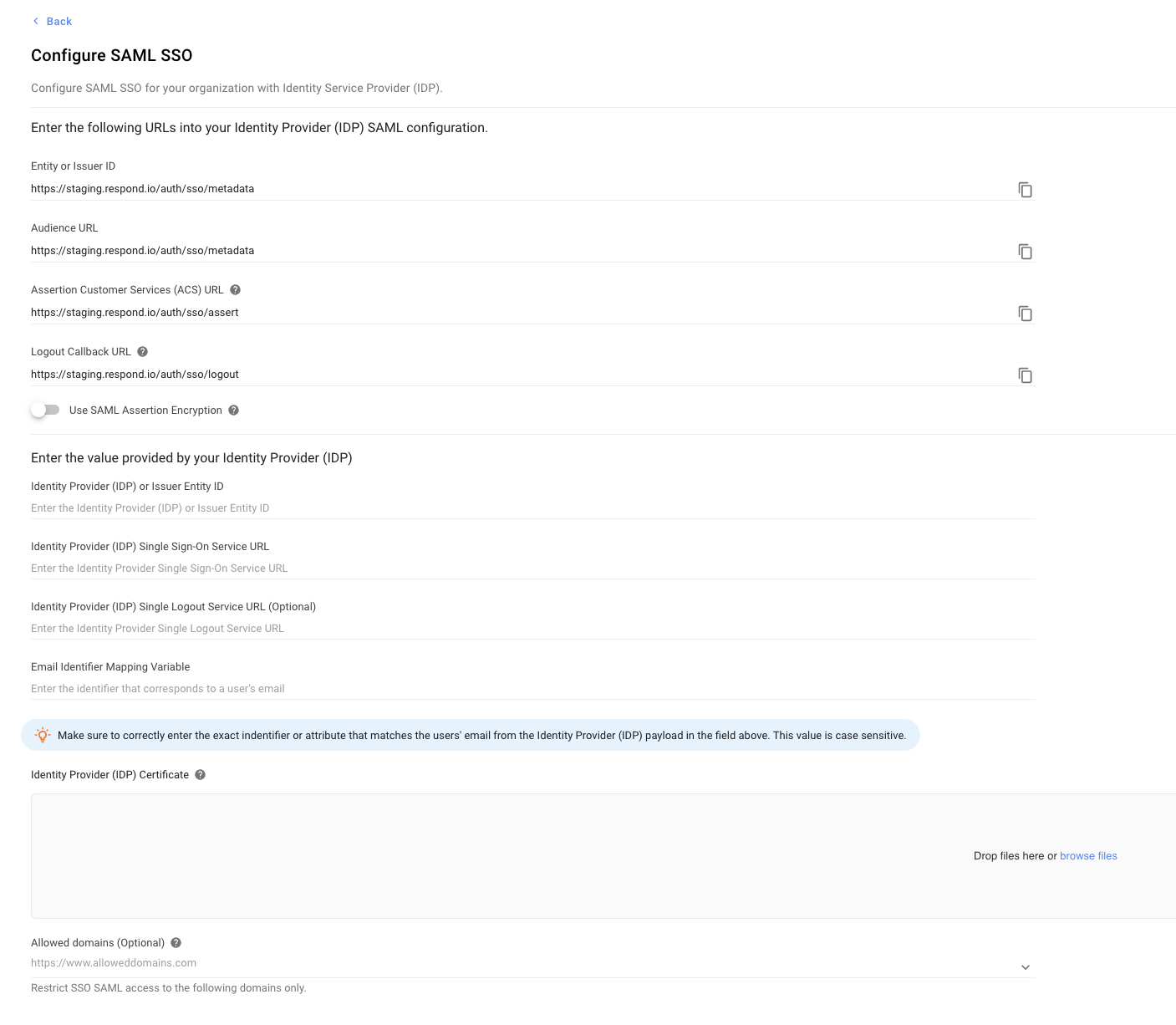

En el cuadro de diálogo Configurar SSO SAML que se abre, configure las siguientes opciones:

Opciones de configuración | Descripción |

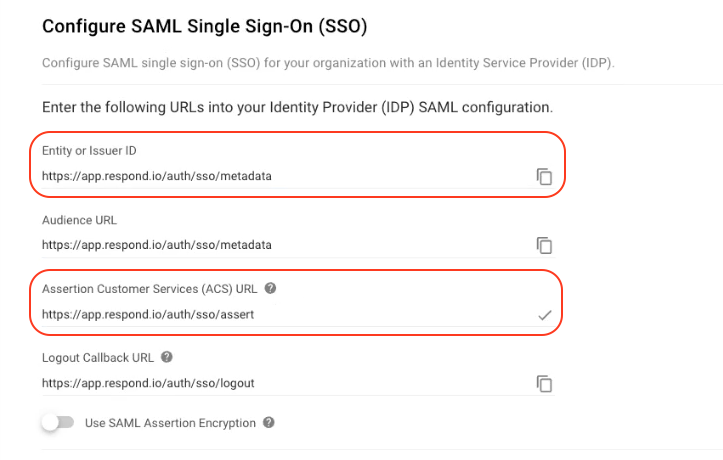

Identificación de entidad o emisor | El nombre único a nivel mundial de un proveedor de identidad o de un proveedor de servicios. Utilice el icono de copia para copiar esta URL y pegarla en su IDP. |

URL de la audiencia | Determina el destinatario o la audiencia a los que se dirige la aserción SAML. Utilice el icono de copia para copiar la URL en el portapapeles y proporcione la URL en el campo correspondiente del proveedor de identidad (IDP). |

URL de Servicio al Cliente de Afirmaciones (ACS) | La combinación de la dirección del subsistema del servidor de token seguro, su número de puerto para manejar mensajes SAML, el enlace SAML y cualquier información necesaria que sea específica para CIC o ICWS. Utilice el ícono de copia para copiar la URL en el portapapeles y proporcione la URL en el campo correspondiente del IDP. |

Utilice el cifrado de aserción SAML |

|

Descargar certificado | Haga clic en Descargar para descargar el certificado y luego cargarlo en su proveedor de identidad (IDP). |

Descargar clave pública | Haga clic en Descargar para descargar la clave y luego cargarla en su proveedor de identidad (IDP). |

Identificación de entidad emisora o proveedor de identidad | Pegue el ID del proveedor de identidad (IDP) o la entidad emisora. Copie esta información del IDP y péguela aquí. |

Identificación de entidad emisora o proveedor de identidad | Pegue el ID del proveedor de identidad (IDP) o la entidad emisora. Copie esta información del IDP y péguela aquí. |

URL del servicio de inicio de sesión único del proveedor de identidad | Pegue la URL del servicio de inicio de sesión único del proveedor de identidad. Copie esta información del proveedor de identidad y péguela aquí. |

URL del servicio de cierre de sesión único del proveedor de identidad | Pegue la URL del servicio de cierre de sesión único del proveedor de identidad. Copie esta información del proveedor de identidad y péguela aquí. |

Variable de mapeo de identificador de correo electrónico | Pegue el identificador que corresponde al correo electrónico de un usuario. Este valor distingue entre mayúsculas y minúsculas. Copie esta información del IDP y péguela aquí. |

Certificado de proveedor de identidad | Proporcione una lista de dominios a los que desea permitir el acceso y restringir el acceso a todos los demás. Los dominios deben seguir el formato adecuado, por ejemplo:

Dejar este campo vacío no restringirá ningún dominio. |

Configurar | Verifica la configuración y luego guarda las actualizaciones. |

Una vez que se haya implementado el SSO, todos los usuarios dentro de la organización recibirán la notificación por correo electrónico y en el centro de notificaciones.

Edición de configuración

Una vez que haya proporcionado las configuraciones internas de SSO, haga clic en el botón Editar configuración para editar los ajustes. Sin embargo, si SSO está habilitado, no podrá editar la configuración y deberá deshabilitar temporalmente SSO haciendo clic en el botón Deshabilitar en el cuadro de diálogo Editar configuración de SSO para esta organización . Se cerrará la sesión automáticamente y deberá iniciar sesión nuevamente con el correo electrónico y la contraseña de la organización (SSO deshabilitado).

Eliminar configuración

Si desea eliminar la configuración, haga clic en el botón Eliminar configuración y confirme la eliminación haciendo clic en ELIMINAR en la ventana emergente que aparece. Esto deshabilita a los usuarios y cierra sus sesiones.

Habilitar o deshabilitar el inicio de sesión único (SSO) para su organización

En la página Seguridad , active la opción Habilitar inicio de sesión con SSO ; en el cuadro de diálogo que se abre, haga clic en Aplicar . Todos los usuarios cierran sesión automáticamente en la organización y pueden iniciar sesión con la dirección de correo electrónico aprobada. Se le envía una notificación y un correo electrónico para informarle que se ha cerrado la sesión porque se ha habilitado el SSO en su organización.

Al desactivar el interruptor, se desactiva el inicio de sesión único (SSO) en su organización, los usuarios cierran sesión automáticamente y solo pueden iniciar sesión con su correo electrónico y contraseña. Los usuarios que aún no tienen una contraseña deberán restablecerla en la página de inicio de sesión. Se le enviará una notificación y un correo electrónico para informarle que se ha cerrado su sesión porque se ha desactivado el inicio de sesión único (SSO) en su organización.

¿Qué es la autenticación de dos factores (2FA)?

La autenticación de dos factores (2FA) aborda el problema de la vulnerabilidad de las contraseñas y proporciona una capa adicional de seguridad (en caso de que su contraseña se vea comprometida), lo que refuerza las medidas de seguridad adoptadas para proteger los datos confidenciales (al eliminar las posibilidades de acceso no autorizado a su cuenta). Esta capa adicional requiere que los usuarios de su organización proporcionen un código de autenticación generado por una aplicación de autenticación instalada en sus dispositivos móviles. Una vez que los usuarios proporcionan las contraseñas correctas, deben proporcionar un código de autenticación para iniciar sesión.

Implementación de la autenticación de dos factores (2FA) para todos los usuarios

Se recomienda darles una advertencia con anticipación o aplicarla en un momento en que la mayoría de los usuarios no estén usando la plataforma para evitar interrumpir su progreso.

Para aplicar la autenticación de dos factores (2FA) a todos los usuarios de una organización, siga los pasos a continuación:

- Activa la opción Aplicar autenticación de dos factores (2FA) a todos los usuarios .

- En el cuadro de diálogo de confirmación, haga clic en Aplicar para confirmar.

Una vez activada, todos los usuarios de la organización recibirán un correo electrónico y una notificación indicando que deben activar la autenticación de dos factores (2FA) de inmediato.

Deshabilitar la autenticación de dos factores (2FA) para todos los usuarios

Puede deshabilitar la aplicación de la autenticación de dos factores (2FA) en los usuarios de su organización desactivando la opción Habilitar autenticación de dos factores (2FA) para todos los usuarios .

Cuando está deshabilitada, se elimina la aplicación de la autenticación de dos factores (2FA) de la organización y los usuarios ya no necesitan habilitarla. Todos los usuarios de la organización (incluidos aquellos que no han aplicado la autenticación de dos factores (2FA)) ahora pueden ver todos los módulos.

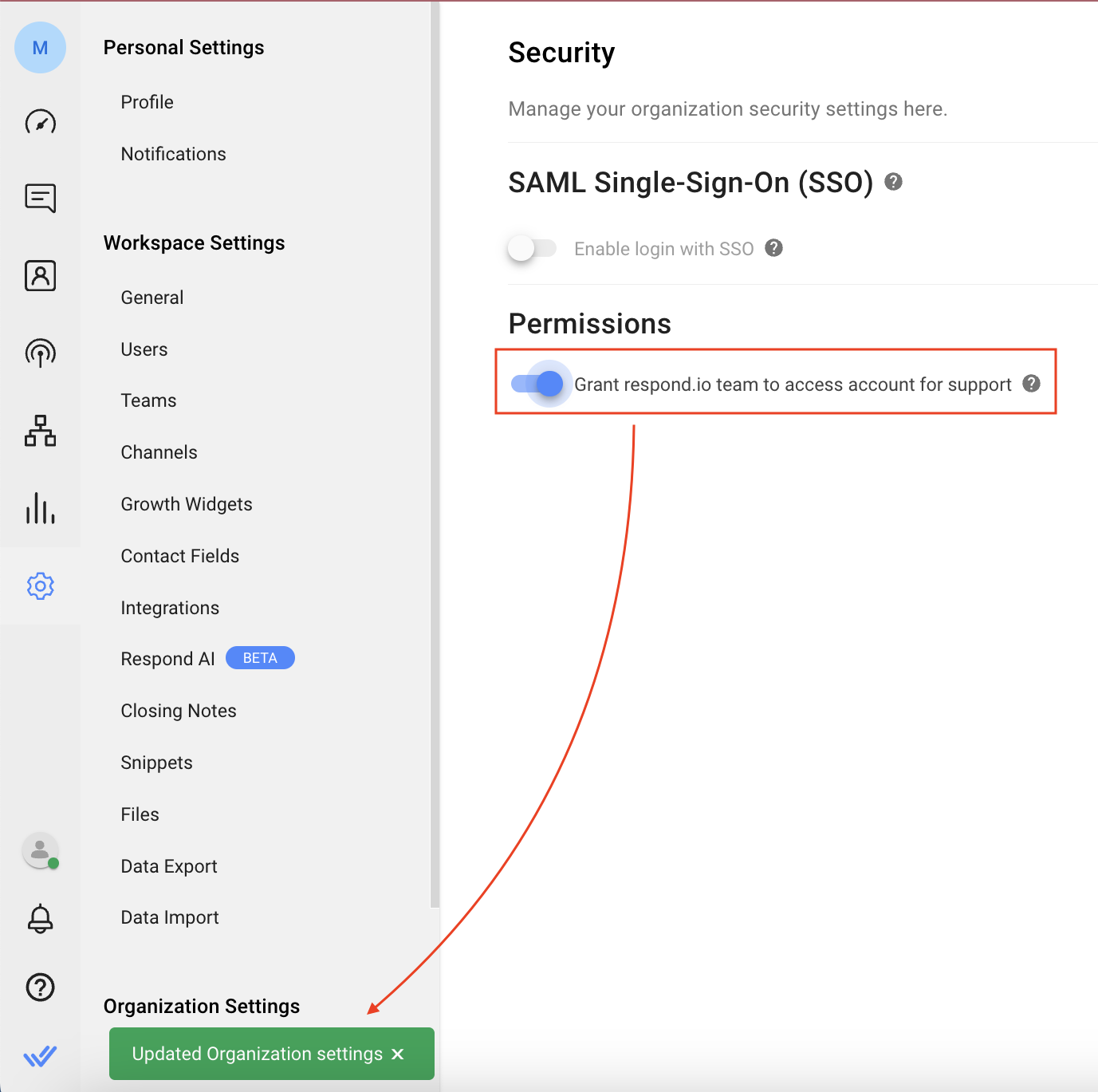

Concesión de permiso de soporte de la plataforma

Activa esta opción para otorgarle al equipo de soporte respond.io permiso para acceder a tu cuenta y resolver problemas rápidamente. Aparece una notificación cuando habilitas esta opción. Puedes deshabilitarla desactivándola.

Cómo invitar a un usuario a una organización con SSO habilitado

El administrador de la organización puede invitar a un usuario a una organización desde la página Configuración del espacio de trabajo > Usuarios . Encuentre más detalles aquí .

Registrarse en una organización con SSO habilitado

Los usuarios pueden registrarse mediante una invitación enviada a su dirección de correo electrónico. Haga clic en el enlace del correo electrónico, verifique el correo electrónico en la página que se abre y haga clic en Iniciar sesión .

Iniciar sesión en organizaciones habilitadas para SSO

Los usuarios pueden iniciar sesión en la organización habilitada para SSO mediante la página de inicio de sesión proporcionando su dirección de correo electrónico; el IDP valida la dirección de correo electrónico antes de iniciar sesión en la organización en respond.io .

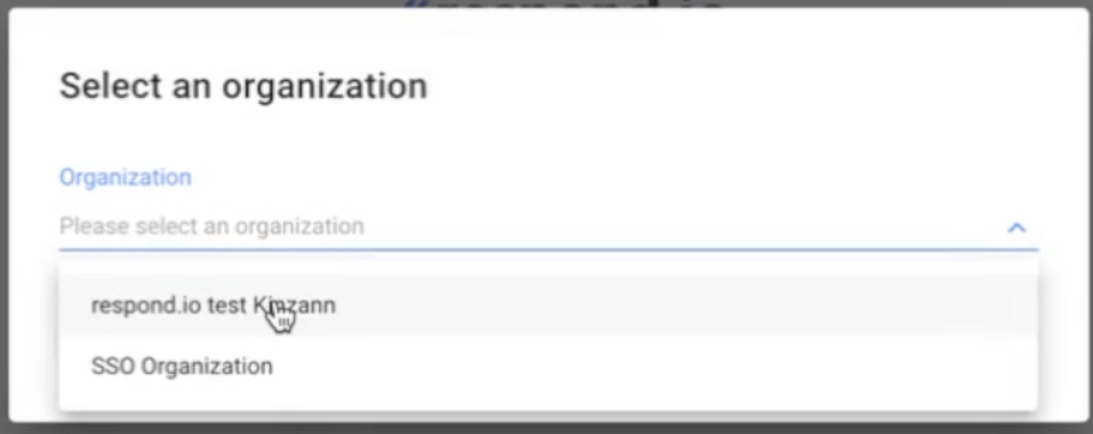

Si el usuario es parte de varias organizaciones, puede seleccionar una organización de la lista desplegable Organización en el cuadro de diálogo Seleccionar una organización .

Configuración de SSO en respond.io para Google Workspace

Siga esta guía paso a paso para agregar respond.io como una aplicación SAML personalizada en su Consola de administración de Google.

Paso 1 : En su espacio de trabajo, navegue a Configuración > Seguridad

Paso 2 : Haga clic en Configurar

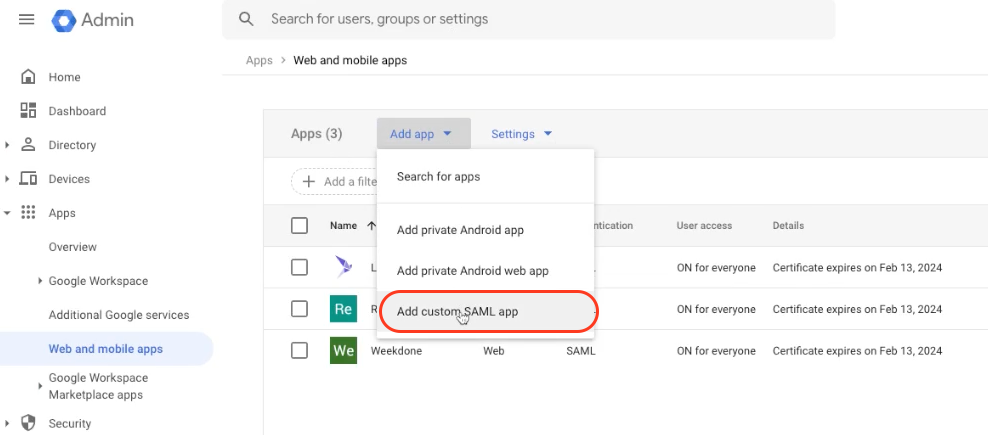

Paso 3 : Vaya a https://admin.google.com/ac/apps/unified y haga clic en Agregar aplicación > Agregar aplicación SAML personalizada

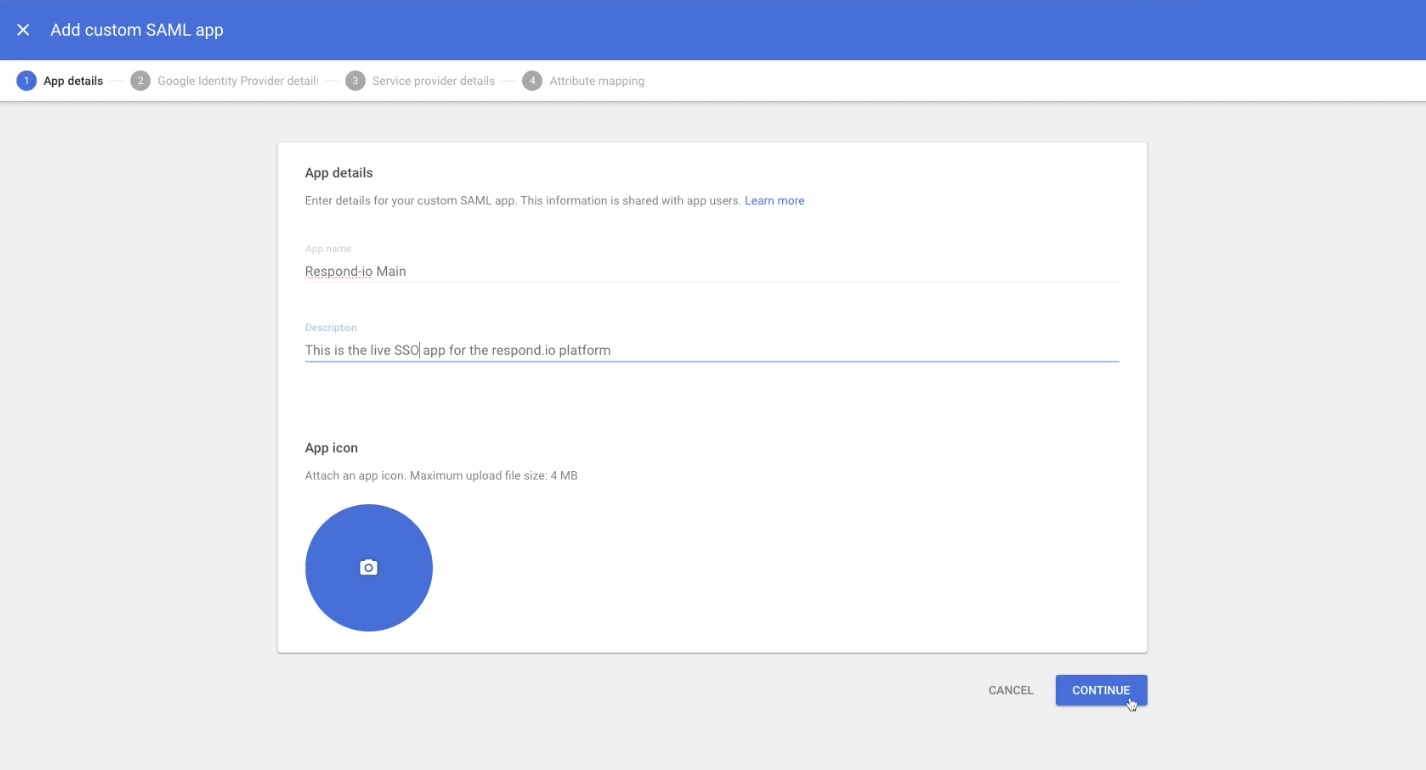

Paso 4 : Ingrese el nombre y la descripción de la aplicación y haga clic en CONTINUAR

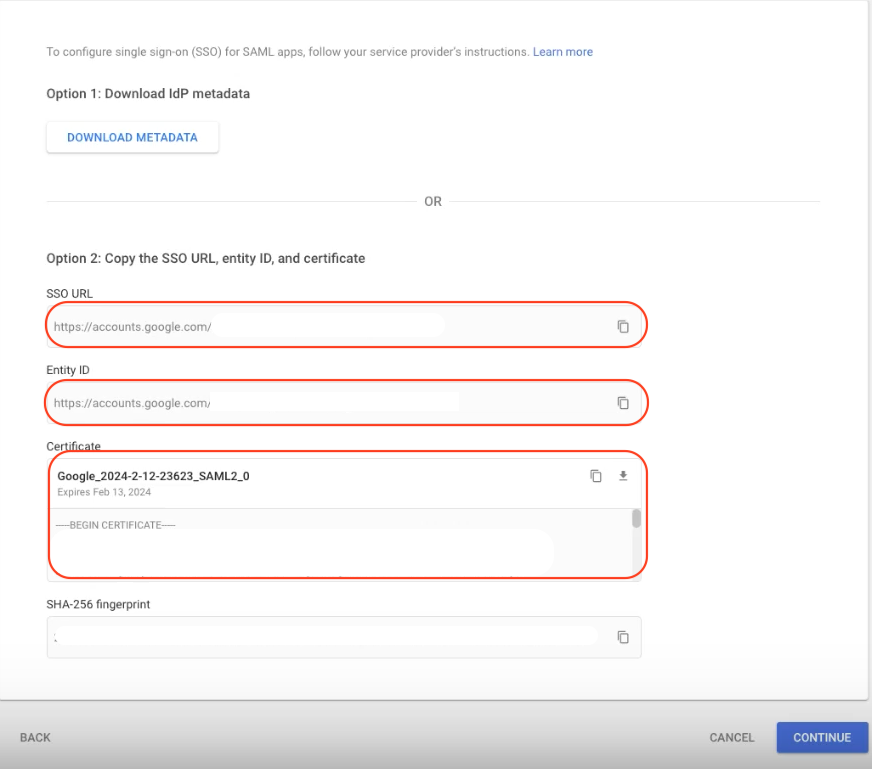

Paso 5 : Copie la URL de SSO, el ID de entidad y descargue el certificado

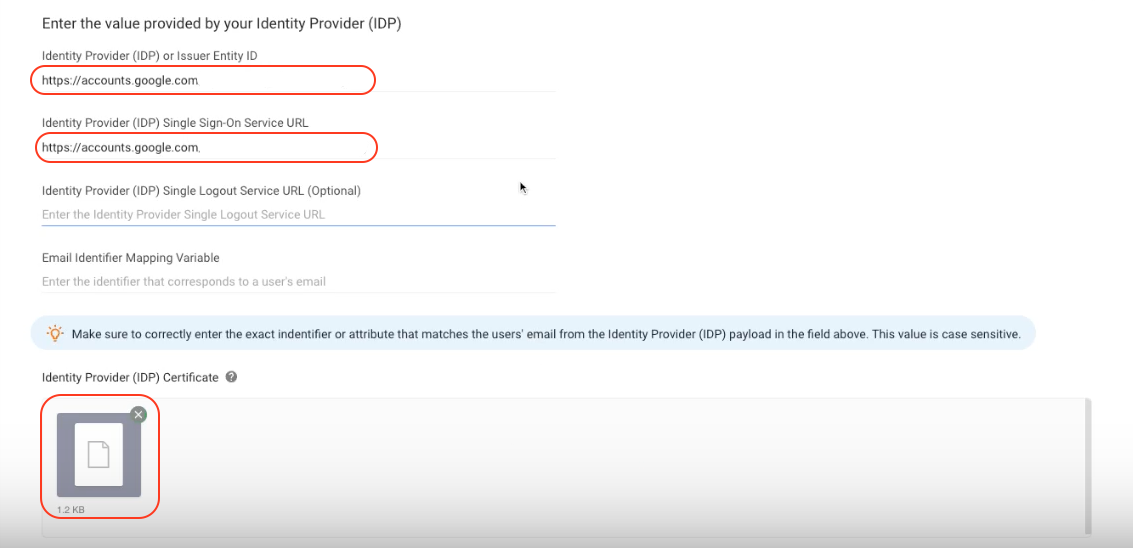

Paso 6 : En su espacio de trabajo:

- Pegue la URL de SSO en el campo URL del servicio de inicio de sesión único del proveedor de identidad (IDP)

- Pegue el ID de entidad en el campo ID de entidad del emisor o del proveedor de identidad (IDP)

- Subir el Certificado al campo Certificado del Proveedor de Identidad (IDP)

Paso 7 : En su espacio de trabajo, copie la URL de Assertion Customer Services (ACS) y el ID de entidad o emisor

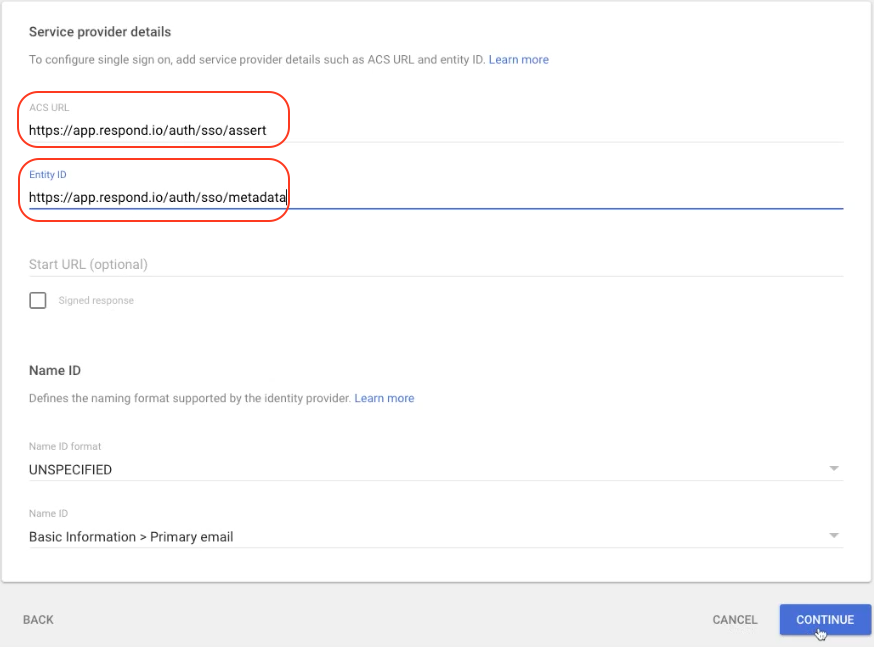

Paso 8 : En Google Admin:

- Pegue la URL de Assertion Customer Services (ACS) en el campo URL de ACS

- Pegue el ID de la entidad o del emisor en el campo ID de la entidad

Luego, haga clic en CONTINUAR

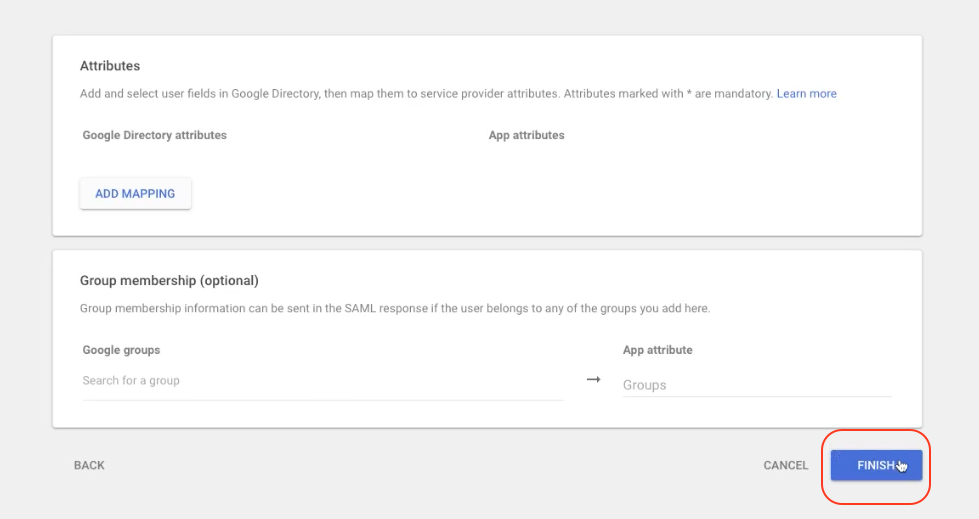

Paso 9 : Haga clic en FINALIZAR

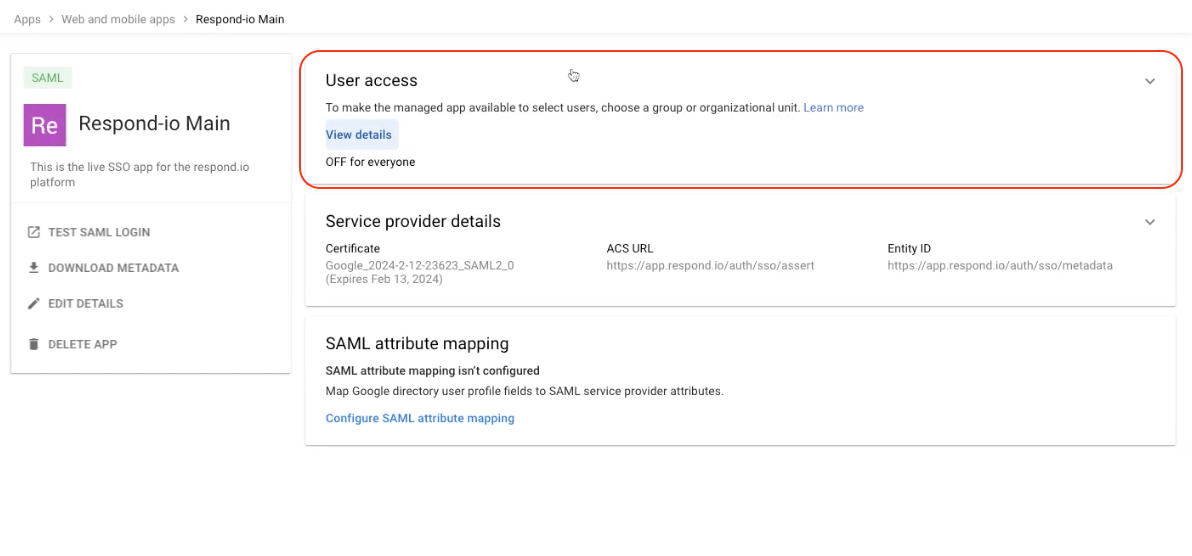

Paso 10 : En Google Admin, haga clic en Acceso de usuario

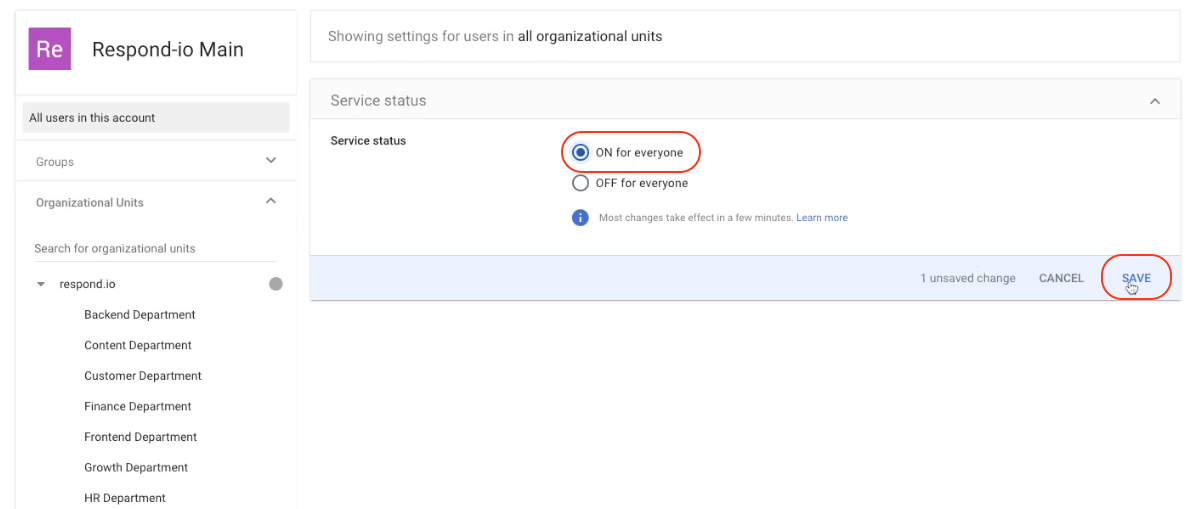

Paso 11 : Seleccione el estado del servicio ACTIVADO para todos y haga clic en GUARDAR

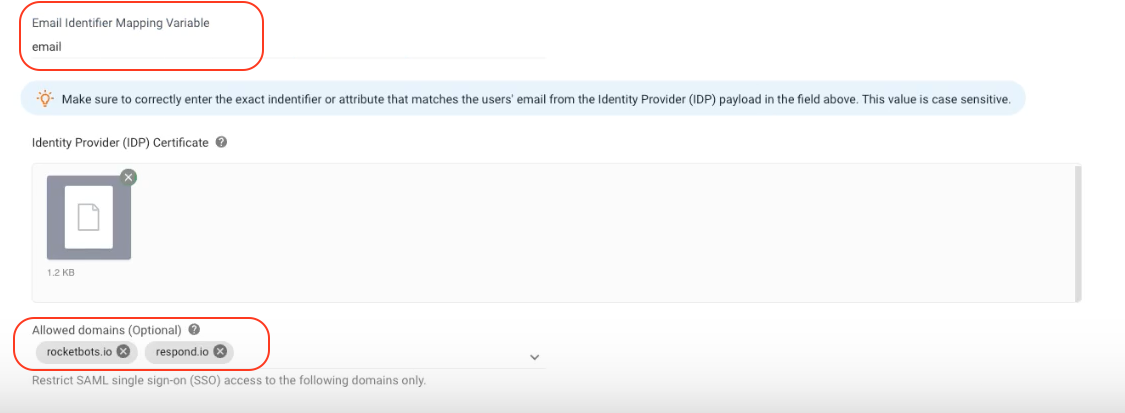

Paso 12 : En su espacio de trabajo, ingrese los dominios permitidos e ingrese "correo electrónico" en el campo Variable de mapeo de identificador de correo electrónico

Paso 13 : Haga clic en Verificar para completar