جدول المحتويات

حماية

محدث

بواسطة Sana

محدث

بواسطة Sana

الوصول إلى هنا

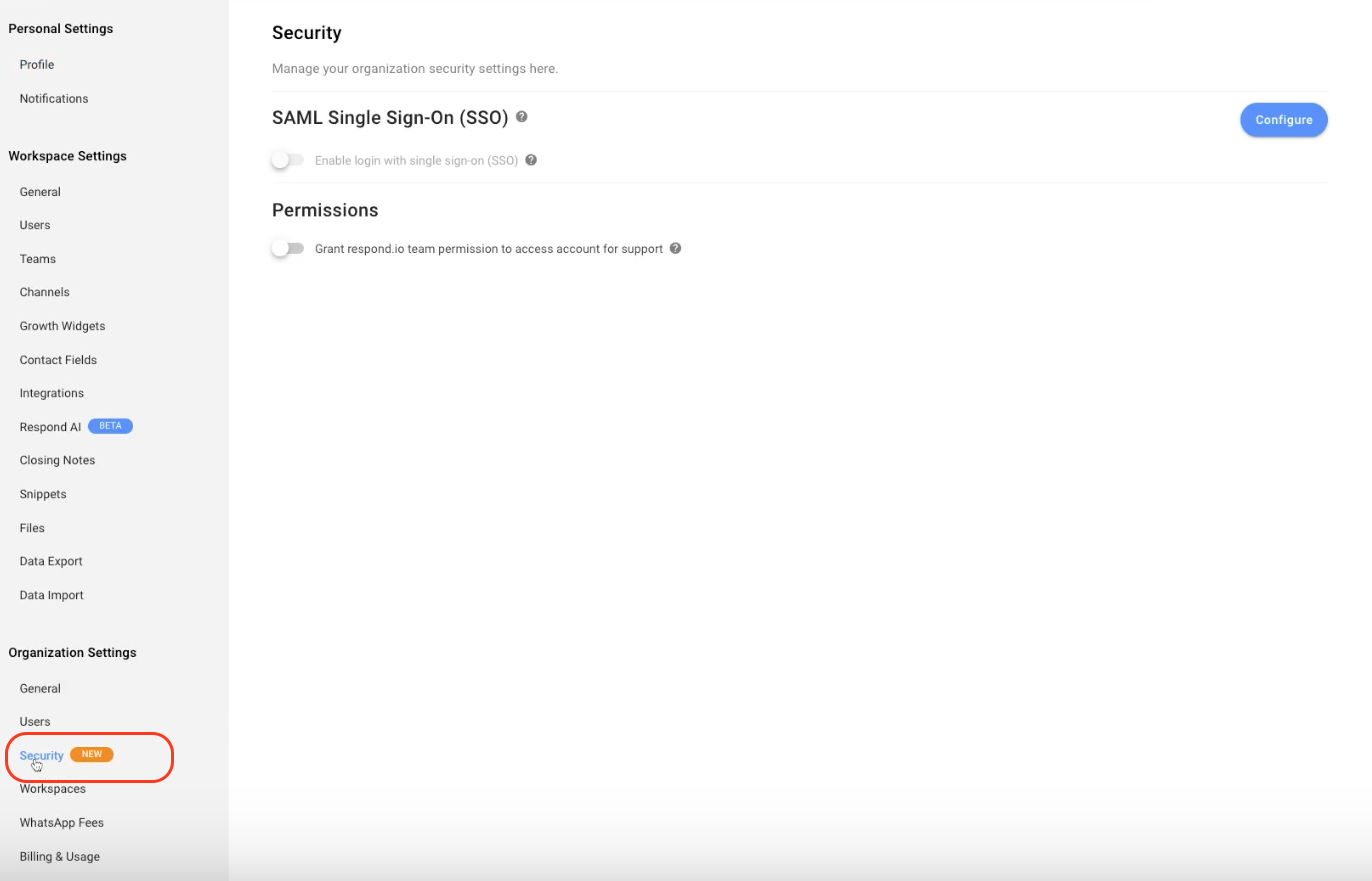

يمكن للمسؤولين الوصول إلى إعدادات تسجيل الدخول الفردي وتحريرها عبر الإعدادات التنظيمية > الأمان . يمكن لمسؤولي الفوترة عرض هذه الصفحة ولكن لا يمكنهم تحريرها.

ما هو تسجيل الدخول الموحد؟

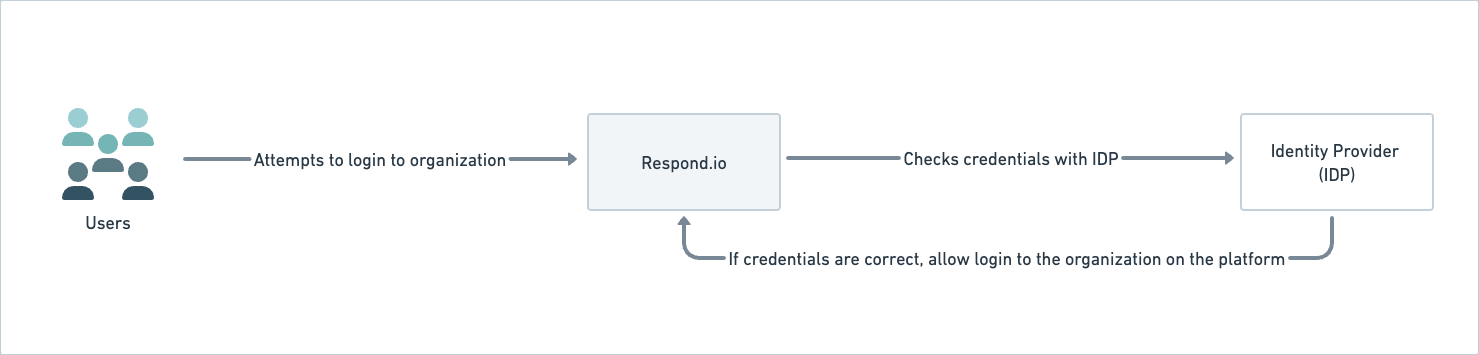

يتيح SAML-SSO تسجيل الدخول الآمن عبر مؤسسة واحدة أو مؤسسات متعددة باستخدام مجموعة واحدة من بيانات الاعتماد. كما يعزز الأمان ويبسط الوصول ويسمح بالتبديل السلس بين المؤسسات التي تدعم SSO باستخدام نفس موفر الهوية (IDP).

تعرف على سلوك تسجيل الدخول والخروج والتسجيل في المنصة عند تمكين/تعطيل SSO في الجدول التالي:

ميزة | المسؤول/المستخدم المسؤول المستخدمون | المستخدمون الآخرون |

التسجيل للمنظمة | يقوم مسؤول المنظمة بدعوة المستخدم إلى المنظمة عبر البريد الإلكتروني. | يقبل المستخدم الدعوة بالنقر على الرابط الموجود في البريد الإلكتروني. يمكن للمستخدمين تسجيل الدخول إلى المؤسسة باستخدام بريدهم الإلكتروني دون تقديم معلومات إضافية. إذا تم تعطيل SSO لمؤسسة ما، فسيتم تسجيل خروج المستخدم تلقائيًا ويجب عليه استخدام بريده الإلكتروني وكلمة المرور لتسجيل الدخول إلى المؤسسة مرة أخرى. من المحتمل أن تتطلب كلمة المرور تحديثات. |

تسجيل الدخول للمنظمة | المنظمة التي تدعم SSO: يمكن للمستخدم تسجيل الدخول باستخدام بريده الإلكتروني الذي تم التحقق من صحته من خلال SSO. | |

منظمة غير مسجلة لدى SSO: يمكن للمستخدم تسجيل الدخول باستخدام البريد الإلكتروني وكلمة المرور الخاصين بالمنظمة أو تسجيل الدخول باستخدام Google. | ||

مدة جلسة SSO | سيظل جميع المستخدمين مسجلين الدخول إلى مؤسسة تدعم خاصية SSO لمدة 24 ساعة، وبعدها سيتم تسجيل خروجهم تلقائيًا وسيتعين عليهم تسجيل الدخول مرة أخرى. | |

تسجيل الدخول إلى مؤسسات متعددة | يتيح مسؤول المنصة للمستخدم الوصول إلى مؤسسات متعددة. | عندما يقوم المستخدم بتسجيل الدخول باستخدام SSO ويكون جزءًا من عدة مؤسسات ذات موفر هوية مشترك، يُطلب من المستخدم تحديد المؤسسة التي يريد تسجيل الدخول إليها. |

تسجيل الدخول إلى منظمة واحدة | يتيح مسؤول المنصة للمستخدم الوصول إلى مؤسسة واحدة. | نظرًا لأن المستخدم جزء من منظمة واحدة فقط، فسيتم توجيهه إليها بشكل مباشر. |

التبديل بين منظمة تدعم SSO ومنظمة أخرى: عندما يقوم المستخدم بالتبديل بين منظمة تدعم SSO وتشترك في نفس موفر الهوية (IDP)، سيتم التحقق من صحة وصول المستخدم للتحقق مما إذا كان لديه السلطة المطلوبة. | ||

التبديل بين المنظمات التي تستخدم نظام SSO والمنظمات التي لا تستخدم نظام SSO (والعكس صحيح): أثناء التبديل بين المنظمات ، يتم تسجيل خروج المستخدم تلقائيًا ويجب عليه تسجيل الدخول إلى المنظمة التي لا تستخدم نظام SSO باستخدام مجموعة صحيحة من بيانات الاعتماد. | ||

رفض الوصول | يمكن لمستخدمي الإدارة أو المسؤولين رفض الوصول إلى بيانات اعتماد المستخدم عن طريق حذف المستخدم أو تعطيله من موفر الهوية و/أو إزالته من المنصة. | لم يعد بإمكان المستخدم تسجيل الدخول إلى المؤسسة. |

عند إزالة المستخدم من موفر الهوية أو المؤسسة، يجب عليه إعادة تعيين كلمة المرور الخاصة به لاستعادة الوصول إلى المؤسسات الأخرى التي تم تمكينه لها. |

تكوين إعدادات SSO

يمكن تمكين SSO على المؤسسات الجديدة والموجودة؛ ومع ذلك، يجب تكوينه أولاً قبل تمكين SSO.

التكوينات الخارجية لتسجيل الدخول الموحد

لاستخدام SSO SAML، تحتاج إلى إضافة بريد العمل الخاص بالمستخدم إلى موفر الهوية. يتم إجراء هذا التكوين خارجيًا، أي خارج منصة respond.io .

التكوينات الداخلية لتسجيل الدخول الموحد

في صفحة الأمان ، انقر فوق الزر تكوين لتكوين SSO.

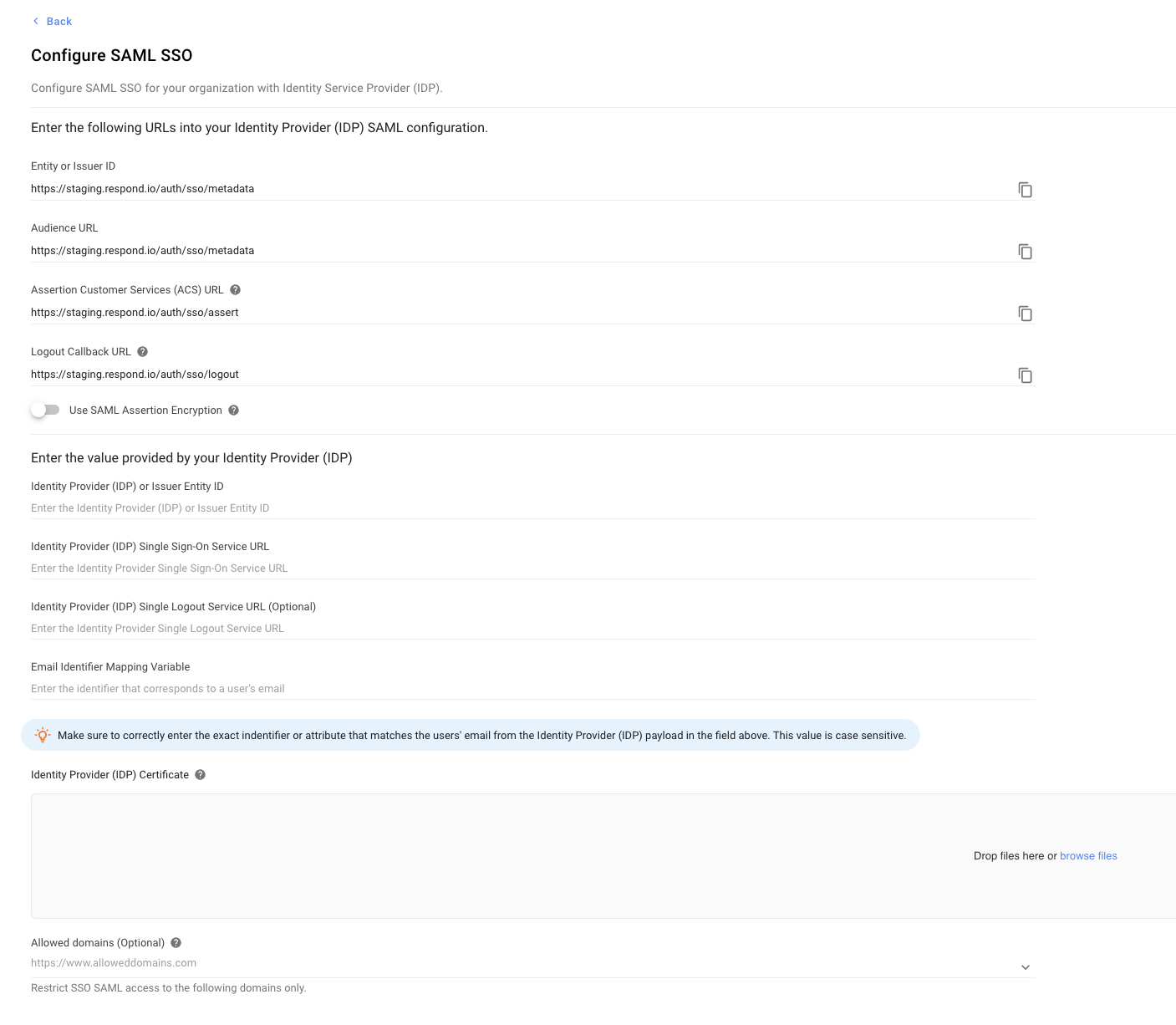

في مربع الحوار تكوين SSO SAML الذي يفتح، قم بتكوين الخيارات التالية:

خيارات التكوين | وصف |

معرف الكيان أو المصدر | الاسم الفريد عالميًا لمزود الهوية أو مزود الخدمة. استخدم أيقونة النسخ لنسخ عنوان URL هذا ولصقه في مزود الهوية الخاص بك. |

عنوان URL للجمهور | يحدد المستلم أو الجمهور المستهدف لتأكيد SAML. استخدم أيقونة النسخ لنسخ عنوان URL إلى الحافظة الخاصة بك وقم بتوفير عنوان URL في الحقل ذي الصلة في "توفير الهوية". |

رابط خدمة العملاء التأكيدية (ACS) | مجموعة عناوين النظام الفرعي لخادم الرمز الآمن ورقم المنفذ الخاص به لمعالجة رسائل SAML وربط SAML وأي معلومات ضرورية خاصة بـ CIC أو ICWS. استخدم أيقونة النسخ لنسخ عنوان URL إلى الحافظة الخاصة بك وقم بتوفير عنوان URL في الحقل ذي الصلة في موفر الهوية. |

استخدم تشفير تأكيد SAML |

|

تنزيل الشهادة | انقر فوق تنزيل لتنزيل الشهادة ثم تحميلها لاحقًا إلى موفر الهوية الخاص بك (IDP). |

تنزيل المفتاح العام | انقر فوق تنزيل لتنزيل المفتاح وتحميله لاحقًا إلى موفر الهوية الخاص بك (IDP). |

معرف كيان مزود الهوية أو الجهة المصدرة | الصق معرف موفر الهوية (IDP) أو معرف كيان المصدر. انسخ هذه المعلومات من موفر الهوية وألصقها هنا. |

معرف كيان مزود الهوية أو الجهة المصدرة | الصق معرف موفر الهوية (IDP) أو معرف كيان المصدر. انسخ هذه المعلومات من موفر الهوية وألصقها هنا. |

عنوان URL لخدمة تسجيل الدخول الفردي لمزود الهوية | الصق عنوان URL لخدمة تسجيل الدخول الفردي لمزود الهوية. انسخ هذه المعلومات من مزود الهوية والصقها هنا. |

عنوان URL لخدمة تسجيل الخروج الفردي لمزود الهوية | الصق عنوان URL لخدمة تسجيل الخروج الفردي لمزود الهوية. انسخ هذه المعلومات من مزود الهوية والصقها هنا. |

متغير تعيين معرف البريد الإلكتروني | الصق المعرف الذي يتوافق مع بريد المستخدم الإلكتروني. هذه القيمة حساسة لحالة الأحرف. انسخ هذه المعلومات من موفر الهوية والصقها هنا. |

شهادة موفر الهوية | قم بتوفير قائمة بالمجالات التي تريد السماح بالوصول إليها مع تقييد جميع المجالات الأخرى. يجب أن تتبع المجالات التنسيق الصحيح، على سبيل المثال،

لن يؤدي ترك هذا الحقل فارغًا إلى تقييد أي نطاقات. |

تكوين | يتحقق من إعدادات التكوين ثم يحفظ التحديثات. |

بمجرد تنفيذ SSO، سيتلقى جميع المستخدمين داخل المؤسسة الإشعار عبر البريد الإلكتروني ومركز الإشعارات.

تحرير التكوين

بمجرد توفير تكوينات SSO الداخلية، انقر فوق الزر تحرير التكوين لتحرير الإعدادات. ومع ذلك، إذا تم تمكين SSO، فلن تتمكن من تحرير التكوين ويجب عليك تعطيل SSO مؤقتًا بالنقر فوق الزر تعطيل في مربع الحوار تحرير تكوين SSO لهذه المنظمة . يتم تسجيل خروجك تلقائيًا وتحتاج إلى تسجيل الدخول مرة أخرى باستخدام البريد الإلكتروني وكلمة المرور للمنظمة (SSO المعطلة).

حذف التكوين

إذا كنت تريد إزالة التكوين، فانقر فوق زر حذف التكوين وأكد الحذف بالنقر فوق حذف في النافذة المنبثقة التي تظهر. يؤدي هذا إلى تعطيل المستخدمين وتسجيل خروجهم.

تمكين/تعطيل SSO لمنظمتك

في صفحة الأمان ، قم بتشغيل مفتاح تمكين تسجيل الدخول باستخدام SSO ؛ في مربع الحوار الذي يفتح، انقر فوق فرض . يتم تسجيل خروج جميع المستخدمين تلقائيًا من المؤسسة ويمكنهم تسجيل الدخول باستخدام عنوان البريد الإلكتروني المعتمد. يتم إرسال إشعار ورسالة بريد إلكتروني إليك لإعلامك بتسجيل خروجك لأن SSO تم تمكينه في مؤسستك.

يؤدي إيقاف تشغيل التبديل إلى تعطيل تسجيل الدخول الفردي (SSO) في مؤسستك، ويتم تسجيل خروج المستخدمين تلقائيًا ولا يمكنهم تسجيل الدخول إلا باستخدام بريدهم الإلكتروني وكلمة المرور الخاصة بهم. سيحتاج المستخدمون الذين ليس لديهم كلمة مرور بعد إلى إعادة تعيين كلمة المرور الخاصة بهم على صفحة تسجيل الدخول. يتم إرسال إشعار ورسالة بريد إلكتروني إليك لإعلامك بتسجيل خروجك لأن تسجيل الدخول الفردي (SSO) معطل في مؤسستك.

ما هو المصادقة الثنائية (2FA)

تعالج المصادقة الثنائية (2FA) مشكلة ضعف كلمة المرور وتوفر طبقة إضافية من الأمان (في حالة اختراق كلمة المرور الخاصة بك)، مما يعزز تدابير الأمان المتخذة لحماية البيانات الحساسة (من خلال القضاء على فرص الوصول غير المصرح به إلى حسابك). تتطلب هذه الطبقة الإضافية من مستخدمي مؤسستك تقديم رمز مصادقة تم إنشاؤه بواسطة تطبيق مصادقة مثبت على أجهزتهم المحمولة. بمجرد أن يقدم المستخدمون كلمات المرور الصحيحة، يجب عليهم تقديم رمز مصادقة لتسجيل الدخول.

فرض المصادقة الثنائية (2FA) لجميع المستخدمين

من المستحسن أن تقدم لهم تحذيرًا مسبقًا أو تنفذه في وقت لا يستخدم فيه معظم المستخدمين المنصة لتجنب مقاطعة تقدمهم.

لفرض المصادقة الثنائية (2FA) على جميع المستخدمين داخل مؤسسة، اتبع الخطوات التالية:

- قم بتشغيل خيار فرض المصادقة الثنائية (2FA) على جميع المستخدمين .

- في مربع الحوار التأكيدي، انقر فوق فرض للتأكيد.

بمجرد تشغيله، سيتم إرسال بريد إلكتروني وإشعار إلى جميع المستخدمين في المؤسسة بأنهم بحاجة إلى تشغيل المصادقة الثنائية (2FA) على الفور.

تعطيل فرض المصادقة الثنائية (2FA) لجميع المستخدمين

يمكنك تعطيل فرض المصادقة الثنائية (2FA) على مستخدمي مؤسستك عن طريق إيقاف تشغيل تمكين المصادقة الثنائية (2FA) لجميع المستخدمين .

عند تعطيله، تتم إزالة فرض المصادقة الثنائية (2FA) للمؤسسة، ولا يحتاج المستخدمون إلى تمكين المصادقة الثنائية (2FA) بعد الآن. يمكن الآن لجميع المستخدمين في المؤسسة (بما في ذلك أولئك الذين لم يفرضوا المصادقة الثنائية (2FA)) عرض جميع الوحدات النمطية.

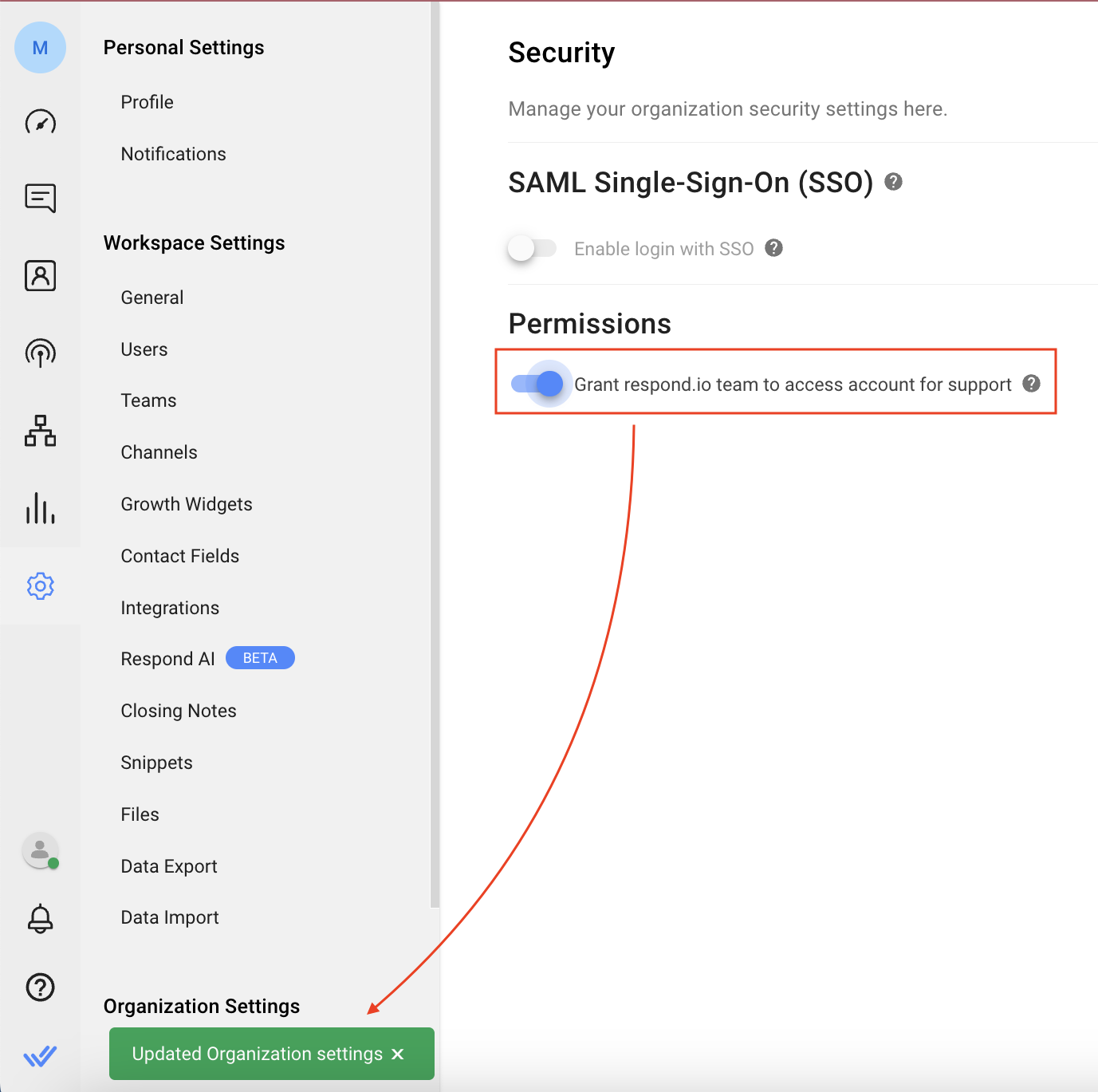

منح إذن دعم المنصة

قم بتشغيل هذا الخيار لمنح دعم respond.io الإذن بالوصول إلى حسابك وحل المشكلات بسرعة. تظهر رسالة منبثقة عند تمكين هذا الخيار. يمكنك تعطيل هذا الخيار عن طريق إيقاف تشغيله.

دعوة مستخدم إلى مؤسسة تدعم SSO

يمكن لمسؤول المؤسسة دعوة مستخدم إلى مؤسسة من صفحة إعدادات مساحة العمل > المستخدمون . يمكنك العثور على مزيد من التفاصيل هنا .

التسجيل في منظمة تدعم SSO

يمكن للمستخدمين التسجيل باستخدام دعوة مرسلة إلى عنوان بريدهم الإلكتروني. انقر فوق الرابط الموجود في البريد الإلكتروني، ثم تحقق من البريد الإلكتروني في الصفحة التي تفتح، وانقر فوق تسجيل الدخول .

تسجيل الدخول إلى المؤسسات التي تدعم SSO

يمكن للمستخدمين تسجيل الدخول إلى المؤسسة التي تدعم SSO باستخدام صفحة تسجيل الدخول عن طريق تقديم عنوان بريدهم الإلكتروني؛ ويقوم موفر الهوية بالتحقق من صحة عنوان البريد الإلكتروني قبل تسجيل دخولهم إلى المؤسسة على respond.io .

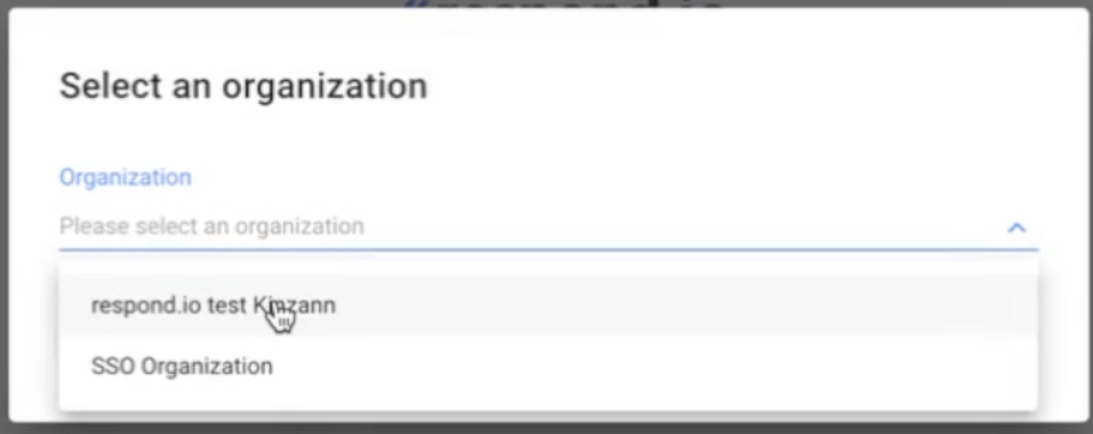

إذا كان المستخدم جزءًا من مؤسسات متعددة، فيمكنه تحديد مؤسسة من القائمة المنسدلة "المؤسسة" في مربع الحوار "تحديد مؤسسة" .

إعداد SSO على respond.io لـ Google Workspace

اتبع هذا الدليل خطوة بخطوة لإضافة respond.io كتطبيق SAML مخصص في وحدة تحكم مسؤول Google.

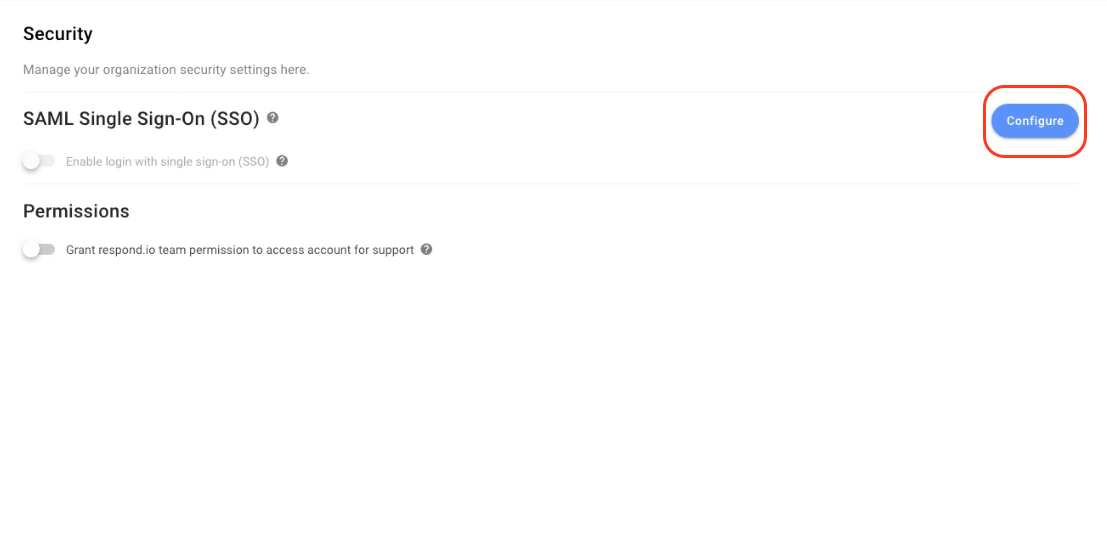

الخطوة 1 : في مساحة العمل الخاصة بك، انتقل إلى الإعدادات > الأمان

الخطوة 2 : انقر فوق تكوين

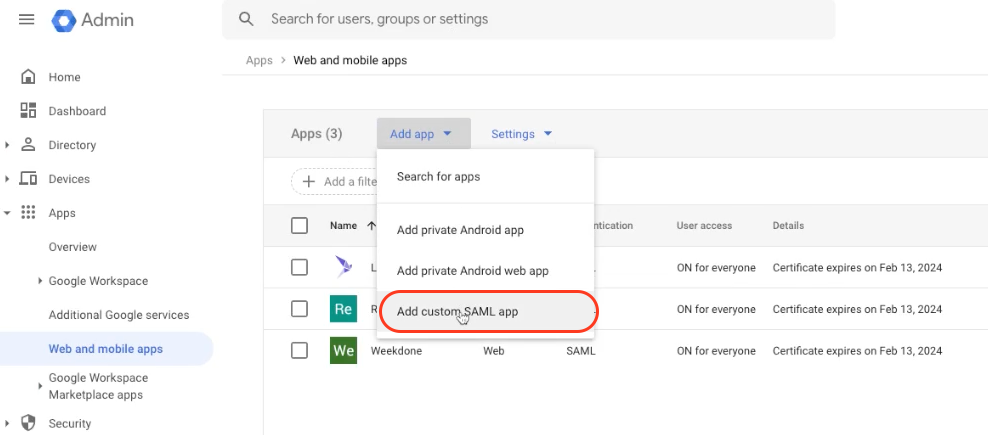

الخطوة 3 : انتقل إلى https://admin.google.com/ac/apps/unified وانقر فوق إضافة تطبيق > إضافة تطبيق SAML مخصص

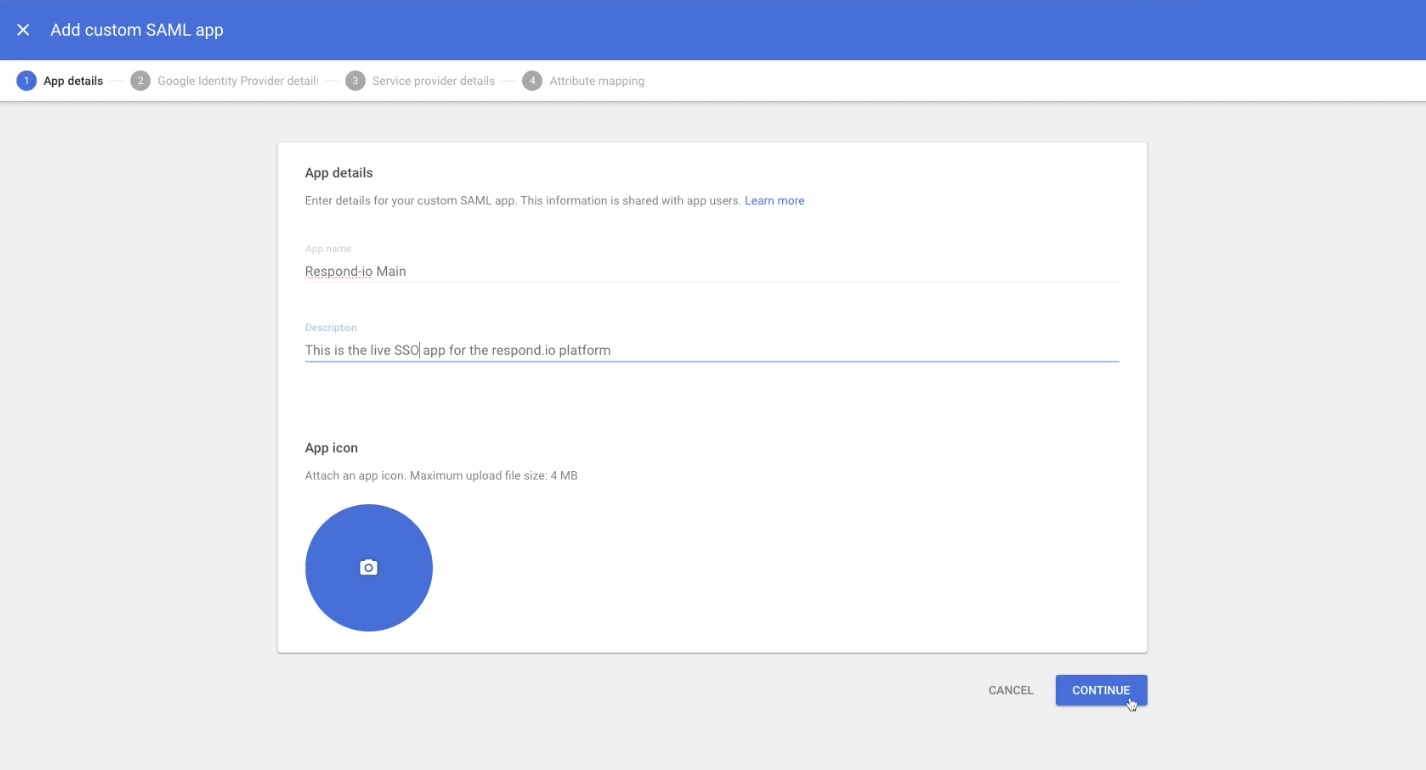

الخطوة 4 : أدخل اسم التطبيق والوصف وانقر فوق متابعة

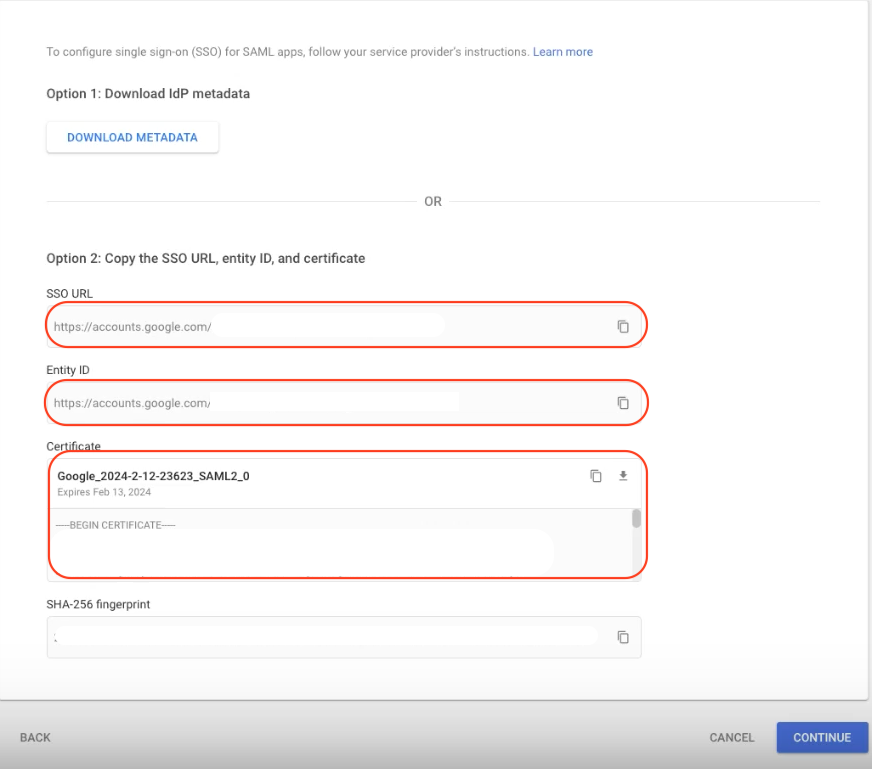

الخطوة 5 : انسخ عنوان URL لتسجيل الدخول الموحد ومعرف الكيان وقم بتنزيل الشهادة

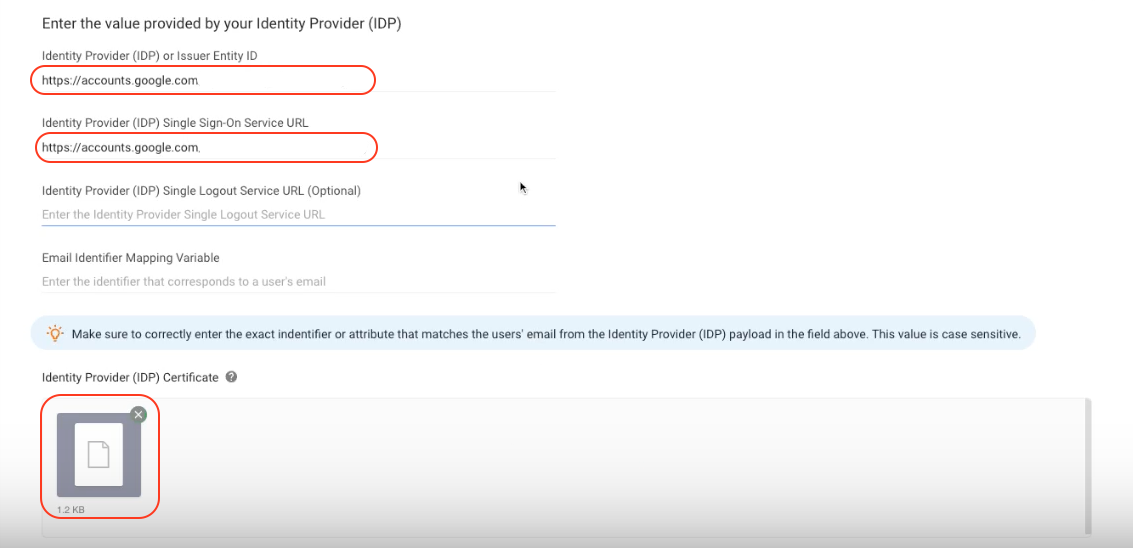

الخطوة 6 : في مساحة العمل الخاصة بك:

- ألصق عنوان URL لتسجيل الدخول الفردي في حقل عنوان URL لخدمة تسجيل الدخول الفردي لمزود الهوية (IDP)

- ألصق معرف الكيان في حقل معرف كيان موفر الهوية (IDP) أو معرف كيان المصدر

- قم بتحميل الشهادة إلى حقل شهادة موفر الهوية (IDP)

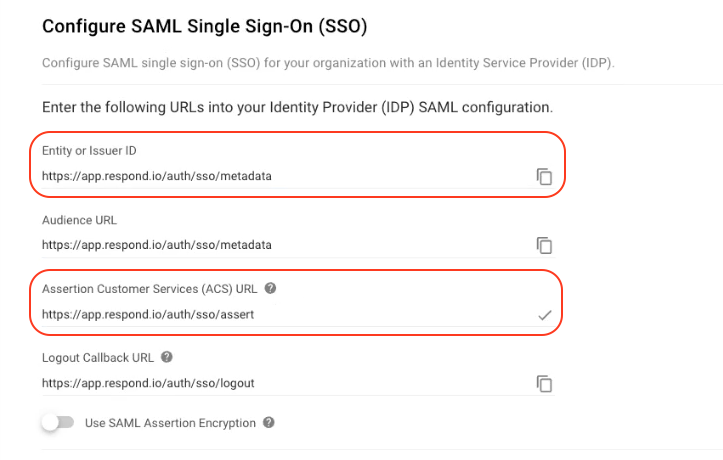

الخطوة 7 : في مساحة العمل الخاصة بك، انسخ عنوان URL لخدمات عملاء Assertion (ACS) ومعرف الكيان أو الجهة المصدرة

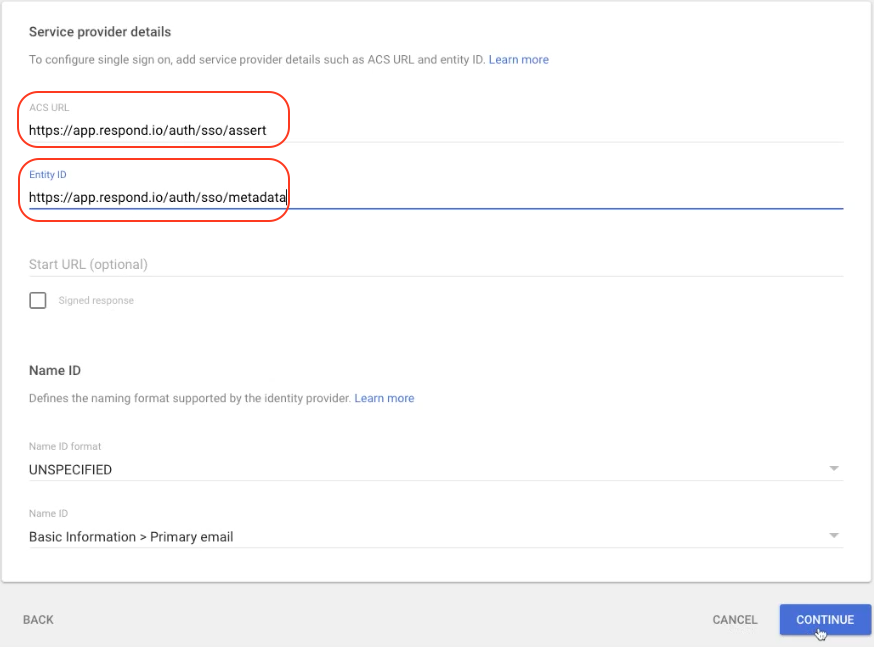

الخطوة 8 : في لوحة إدارة Google:

- ألصق عنوان URL الخاص بخدمات العملاء (ACS) في حقل عنوان URL الخاص بخدمة ACS

- قم بلصق معرف الكيان أو الجهة المصدرة في حقل معرف الكيان

ثم انقر فوق متابعة

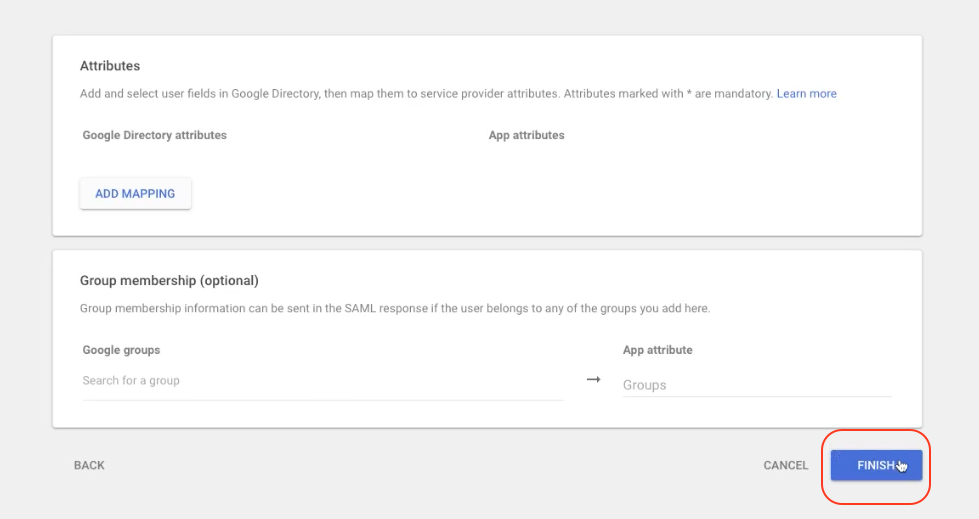

الخطوة 9 : انقر فوق "إنهاء"

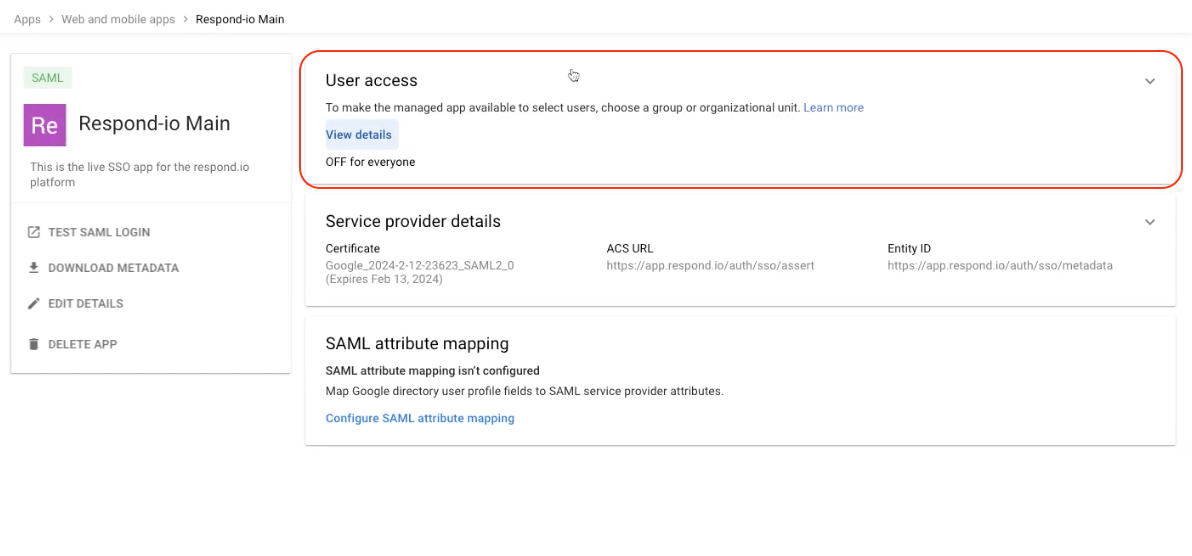

الخطوة 10 : في لوحة إدارة Google، انقر فوق وصول المستخدم

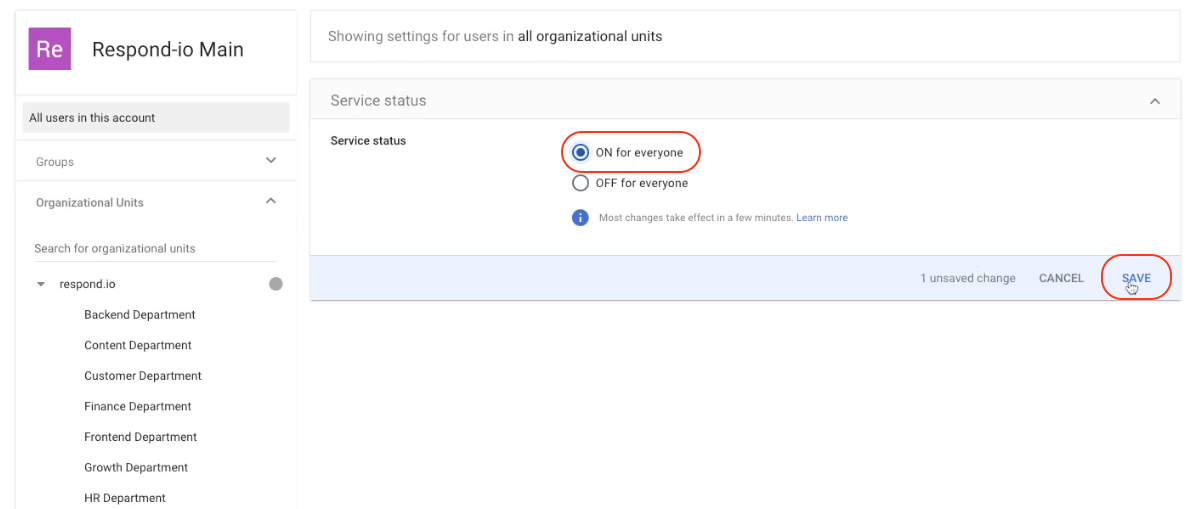

الخطوة 11 : حدد حالة الخدمة "ON" للجميع وانقر فوق "حفظ"

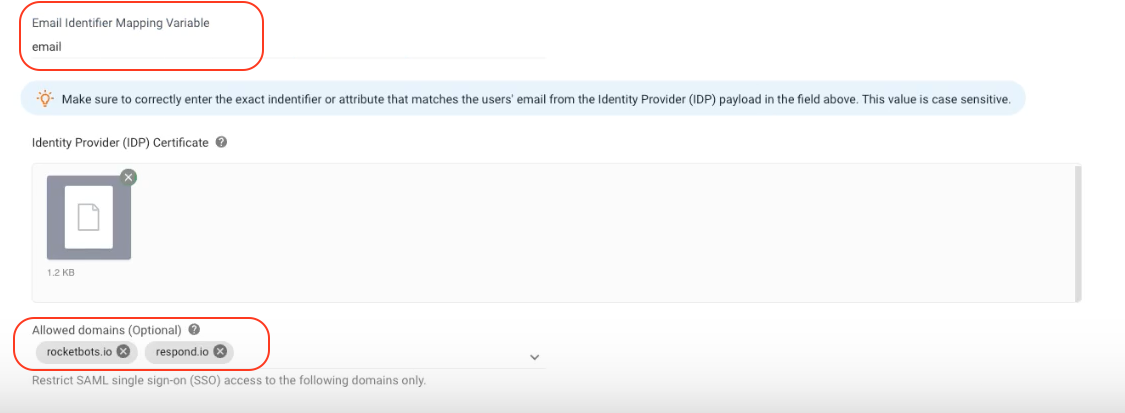

الخطوة 12 : في مساحة العمل الخاصة بك، أدخل المجالات المسموح بها وأدخل "البريد الإلكتروني" في حقل متغير تعيين معرف البريد الإلكتروني

الخطوة 13 : انقر فوق "التحقق" لإكمال العملية